Eine böswillige Kampagne hat sich scheinbar harmlose Android-Dropper-Apps im Google Play Store zunutze gemacht, um die Geräte der Benutzer einem Risiko auszusetzen Bankdienstleistungen Malware.

Diese 17 Dropper-Apps, kombiniert genannt Daudruber Von Trend Micro, getarnt als Produktivitäts-Apps und Dienstprogramme wie Dokumentenscanner, QR-Code-Lesegeräte, VPN-Dienste, Anrufaufzeichnung und mehr. Alle diese entsprechenden Apps wurden aus dem App-Markt entfernt.

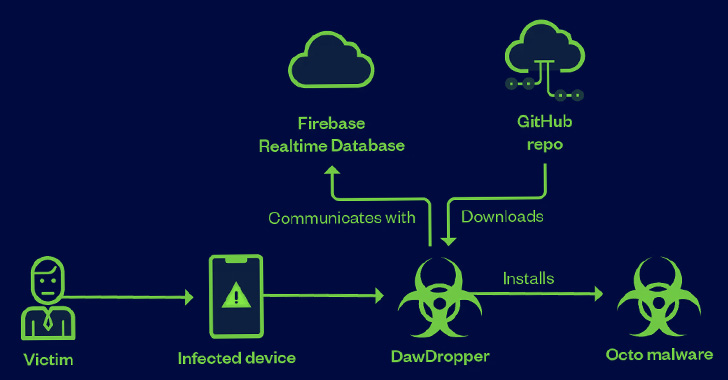

„DawDropper verwendet die Firebase Realtime-Datenbank, einen Cloud-Dienst eines Drittanbieters, um eine Erkennung zu vermeiden und die Download-Adresse der Nutzlast dynamisch zu erhalten“, sagten die Forscher. Er sagte. „Es hostet auch bösartige Payloads auf GitHub.“

Dropper sind Apps, die entwickelt wurden, um durch die Sicherheitsüberprüfungen des Google Play Store zu schlüpfen, wonach sie verwendet werden, um in diesem Fall stärkere und aufdringliche Malware auf das Gerät herunterzuladen. Okt (Cooper), HydraUnd die wirf dichUnd die Thibot.

Zu den Angriffsketten gehörte die DawDropper-Malware, die Verbindungen mit der Firebase Realtime-Datenbank herstellt, um die GitHub-URL zu erhalten, die zum Herunterladen der schädlichen APK-Datei erforderlich ist.

Die Liste der schädlichen Apps, die zuvor im App Store verfügbar waren, finden Sie unten –

- Call Recorder APK (com.caduta.aisevsk)

- Hahn-VPN (com.vpntool.androidweb)

- Super Cleaner – Hyper Smart (com.j2ca.callrecorder)

- Dokumentenscanner – PDF Creator (com.codeword.docscann)

- Universal Saver Pro (com.virtualapps.universalsaver)

- Eagle Photo Editor (com.techmediapro.photoediting)

- Call Recorder Pro + (com.chestudio.callrecorder)

- Extra Reiniger (com.casualplay.leadbro)

- Krypto-Dienstprogramme (com.utilsmycrypto.mainer)

- FixCleaner (com.cleaner.fixgate)

- Just In: Videobewegung (com.olivia.openpuremind)

- com.myunique.sequencestore

- com.flowmysequento.yamer

- com.qaz.universaver

- Glücklicher Reiniger (com.luckyg.cleaner)

- Simpli Cleaner (com.scando.qukscanner)

- Unicc QR-Scanner (com.qrdscannerratedx)

Zu den bisherigen Zügen gehört eine App namens „Unicc QR Scanner“. Gemeldet von Zscaler Anfang dieses Monats wurde der Coper Banking-Trojaner, eine Art mobiler Malware von Exobot, verbreitet.

Es ist auch bekannt, Octo zu deaktivieren Google Play zum Schutz und verwenden Sie Virtual Network Computing (VNC), um den Gerätebildschirm eines Opfers aufzuzeichnen, einschließlich vertraulicher Informationen wie Bankdaten, E-Mail-Adressen, Passwörter und PINs, die später alle an einen Remote-Server weitergegeben werden.

Die Bankaussteiger ihrerseits entwickelt Seit Anfang des Jahres hat es sich von verschlüsselten Payload-Downloadadressen mit einer Middleware entfernt, um die Adresse zu maskieren, die die Malware hostet.

„Cyberkriminelle finden ständig Wege, um der Entdeckung zu entgehen und so viele Geräte wie möglich zu infizieren“, sagten die Forscher.

Darüber hinaus behaupten viele böswillige Akteure aufgrund der hohen Nachfrage nach neuen Wegen zur Verbreitung von Malware auf mobilen Geräten, dass ihre Mining-Tools anderen Cyberkriminellen helfen können, ihre Malware im Google Play Store zu verbreiten, was zur Nutzung von Dropper as a Service führt (DaaS) Modell.“

„Webspezialist. Lebenslanger Zombie-Experte. Kaffee-Ninja. Hipster-freundlicher Analyst.“

More Stories

Die nächste 4K-Minidrohne von DJI passt in Ihre Handfläche

Leaks enthüllen den Namen und das Design des angeblichen PS5 Pro-Geräts

Apple führt mit dem neuesten iOS-Update die KI-Objektentfernung in Fotos ein